Pourquoi les cyberattaquants ciblent-ils les chaînes d’approvisionnement ?

- Le nombre d’attaques par phishing a triplé entre 2020 et 2021, atteignant un niveau record en 2023, où l’Anti-Phishing Working Group a recensé près de 5 millions d’attaques.

- Les attaques contre la chaîne d'approvisionnement numérique, ou digital supply chain, représentent une véritable menace pour la sécurité informatique.

- Les attaques sur la digital supply chain exploitent le réseau de partenaires d’une organisation pour la cibler, ce qui multiplie la surface d’attaque possible.

- Les développeurs utilisent fréquemment des morceaux de code disponibles en libre accès sur Internet, ce qui permet aux hackers d’exploiter les failles des logiciels.

- Pour y faire face, des hackers éthiques réalisent volontairement des intrusions afin d'identifier les failles des réseaux et des infrastructures en général.

Il y a des réflexes qui commencent à rentrer. Un mail nous propose un lien suspect nous redirigeant vers une page où remplir ses informations de connexion ? On flaire le piège de l’attaque par phishing – ou hameçonnage – et on ne clique pas. Un SMS pour changer l’adresse de livraison d’un colis ? Supprimé avant même d’être lu ! Cela n’a pas empêché le nombre d’attaques par phishing de tripler entre 2020 et 20211, jusqu’à l’année record de 2023 où l’APWG (Anti-Phishing Working Group) a recensé « presque 5 millions d’attaques ».

Pourtant, ce n’est pas le plus inquiétant. Car si les cybercriminels continuent d’exploiter les failles humaines pour avoir accès à des comptes en banque ou à des données sensibles d’entreprises, une autre menace se profile dans l’ombre, encore largement inconnue du grand public : les attaques sur la chaîne d’approvisionnement numérique, ou digital supply chain (DSC).

Une industrie 4.0

Ici, plus question de passer par un individu seul pour cibler une organisation, mais plutôt d’utiliser le réseau de partenaires de cette dernière. « Difficile d’attaquer frontalement une compagnie comme Airbus par exemple, explique Badis Hammi, chercheur en cybersécurité et maître de conférences à l’Institut Polytechnique de Paris. En revanche, il est possible de viser un plus petit prestataire, vital pour l’entreprise, comme Rolls-Royce qui fabrique les moteurs des avions Airbus. » Ces entreprises prestataires sont en effet intégrées dans un tissu numérique qui se superpose à la chaîne de production classique (fournisseurs, usines, distributeurs, vendeurs, consommateurs…) : c’est la fameuse digital supply chain. Un rançongiciel (ou ransomware) dans un des maillons de cette chaîne suffit pour paralyser la multinationale qui coordonne l’ensemble du processus. Mais le danger va encore au-delà.

« Dans l’industrie 4.0 d’aujourd’hui, tout est connecté et peut être géré à distance, via Internet. Par exemple, les bras robotiques qui construisent des voitures… Cela multiplie considérablement la surface de cyberattaque possible ! Un virus sur le logiciel d’une machine, et c’est l’usine qui est à l’arrêt », détaille le chercheur. Mais qu’est-ce qui rend ces logiciels (ou softwares) si vulnérables ?

Des briques en open source

Il faut pour cela revenir au code informatique. Les développeurs utilisent fréquemment des morceaux de code, disponibles en libre accès sur Internet. « Il existe des librairies open source où l’on peut importer du code, ce qui revient à copier-coller du code », explique Badis Hammi2. Ces petites « briques » sont ensuite assemblées entre elles pour construire la plateforme, ou le software adapté à l’entreprise. « L’open source a le grand avantage d’être vérifiable par la communauté en ligne qui est très attentive, prévient le chercheur. Mais cela signifie aussi que des failles peuvent s’y glisser. »

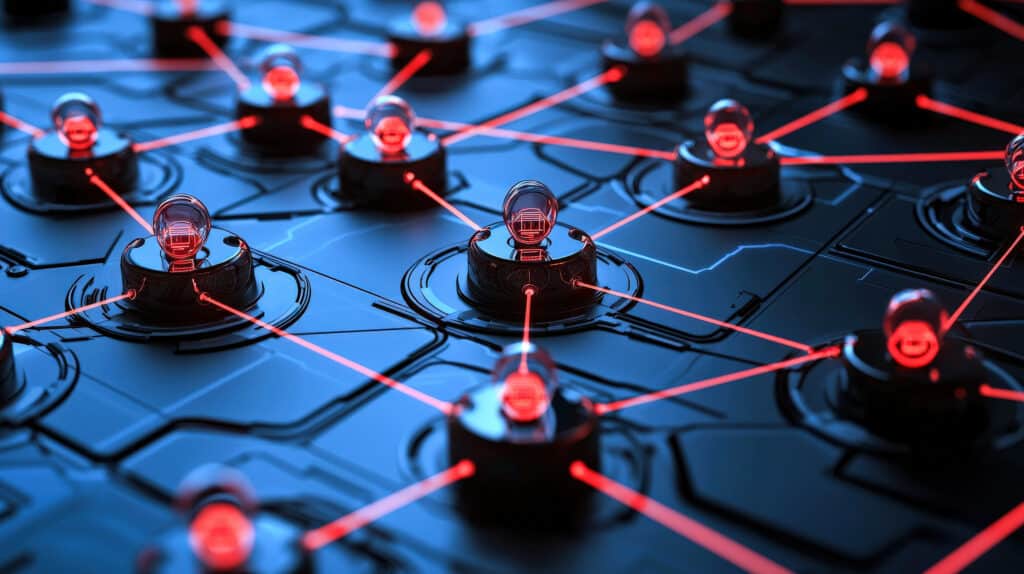

Des failles ou des portes dérobées permettant à des hackers d’avoir accès aux données circulant dans les logiciels. C’est le scénario infernal vécu en 2020 par des milliers d’organisations à travers le monde, victimes d’une des plus grandes cyberattaques de la software supply chain : l’attaque de SolarWinds3. En septembre 2019, des hackers ont injecté du code malveillant (appelé Sunburst) dans le logiciel Orion, développé par SolarWinds. Puis, ils ont patiemment attendu que la compagnie américaine propose la mise à jour d’Orion à leur clients… contenant, sans qu’ils ne le sachent, le code corrompu. Près de 18 000 organisations dans le monde ont été touchées, dont l’État fédéral américain lui-même, le logiciel Orion étant utilisé au sein d’institutions comme le Pentagone, les armées, différents ministères, ou encore le FBI.

Repérer les portes dérobées

Ce code malveillant contenait en effet une backdoor, soit une « porte dérobée », en communication directe avec les serveurs des hackers. « Si on prend la métaphore d’un colis, c’est comme si on détournait le camion de livraison ou pire, que l’on changeait le contenu du colis en quelque chose de malveillant », explique Roni Carta hacker éthique et co-fondateur de Lupin & Holmes, proposant des solutions de cybersécurité pour la software supply chain.

« Là où cela devient complexe, c’est qu’un code open source peut utiliser d’autres codes open source. Ainsi, il faut imaginer une toile d’araignée de points d’entrées possibles pour les hackers, ajoute Roni Carta, dont le travail consiste essentiellement à détecter ces failles avant qu’elles ne tombent entre les mauvaises mains. Parfois, le hacking se fait simplement en dérobant l’accès aux comptes des développeurs eux-mêmes. Ceux qui rendent accessibles leurs briques de code dans les librairies open source par exemple. C’est arrivé tout récemment, et on a prévenu le propriétaire que son compte était vulnérable. »

Alors, comment se protéger des attaques ? Déjà, en s’entraînant à les déjouer. « Désormais, on enseigne enfin le “hacking éthique”, ce que l’on appelle la “red team”, annonce Badis Hammi. Ce sont les “pentesters”, donc des personnes qui réalisent volontairement des intrusions pour trouver les failles des réseaux et des infrastructures en général. » Un travail que Roni Carta tente de son côté d’automatiser, en créant Dépi, un logiciel de détection des failles dans la software supply chain, à destination des entreprises. Pour Badis Hammi, il faut avant tout faire de la veille et garder en tête que, toutes les milles lignes de code environ, il y a une faille potentielle. En bref : nous n’avons pas fini d’entraîner nos bons réflexes en cybersécurité.